|

|

Online seit:

|

Sun Jun 10 18:07:16 2001

|

|

|

Der kleine Abhörratgeber

|

|

|

Drahtlose Telefonsysteme

|

Es ist relativ simpel, Telefongespräche abzuhören. Privatdetektive, eifersüchtige Ehemänner, Betriebsspione, jeder, der etwas Geld für ein paar elektronische Geräte ausgeben möchte, kann mithören. Wie das in etwa funktioniert, und wie man etwas dagegen tun kann, ist in diesem Kapitel zu lesen.

Wir beginnen damit, ein paar Märchen zu widerlegen. Später beschreiben wir dann, wie Telefonleitungen angezapft werden und wie man sich davor schützen kann.

Denkste! Früher war das lediglich mit Hilfe sehr teurer Geräte möglich, gegenwärtig sind jedoch Geräte erhältlich, die dieselbe Arbeit für ein paar Tausend Mark erledigen. Sogar ein Faxmodem kann dafür benutzt werden, den Faxverkehr einer angezapften Leitung lesbar zu machen.

Früher war dies tatsächlich ziemlich kompliziert. Nun ist alles, was über Telefonleitungen übertragen wird, aufzunehmen. Auf Band aufgenommener Modemverkehr ist im Handumdrehen in lesbare Sprache umzuwandeln und auszudrucken. Voraussetzung ist natürlich, daß die Nachrichten nicht verschlüsselt sind. Ein Computernetz erleichtert einem Abhörer die Arbeit ungemein. Er braucht lediglich alle Datenpakete, die ein Computer sendet und empfängt, zu kopieren und zu speichern. Bei den meisten Netzen ist dies ziemlich einfach: Im Prinzip kann jeder Computer alle Pakete, die gesendet werden, aufzeichnen. Es gibt gegenwärtig Programme, die automatisch die gewünschten Pakete raussuchen.

Den hast du nicht. Die Mehrzahl der Geräte, die unter dem Namen »Wanzendetektor« oder ähnlichen Bezeichnungen im Handel erhältlich sind, spüren lediglich die einfachsten Abhörmittel auf. Mit dieser Art Detektoren ist zu ermitteln, ob jemand über einen anderen Apparat mithört. Auch eine parallele Anzapfstelle4.1 kann damit entdeckt werden. Alle anderen Abhörmethoden sind mit diesen Geräten jedoch nicht aufzuspüren. Die Chance, mit solchen Detektoren eine Anzapfmethode, die über das Eigenbauniveau hinausgeht, zu entdecken, ist kleiner als die Chance, daß der Abhörer sich durch einen Fehler selbst verrät. Letzteres erlebte zum Beispiel die Redaktion der niederländischen Zeitschrift Hack-tic. Durch einen Anschlußfehler im Fernmeldeamt kamen sie dahinter, daß ihre Telefongespräche zerhackt (elektronisch verformt) an die Polizei oder den Verfassungsschutz weitergegeben wurden. Die Verformung sollte es den Postlern erschweren, selbst die angezapften Leitungen abzuhören.

Bedauerlicherweise können professionelle Abhörspezialisten in sekundenschnelle eine andere Leitung anzapfen. Die Polizei hat in den meisten Fällen für diese Aktion nicht einmal eine zusätzliche Genehmigung nötig.

Erzähle das mal einem beliebigen Besitzer eines Funkscanners oder beispielsweise der Utrechter Polizei. Letztere hörte zwei Jahre lang hunderte Autotelefone ab, um ein paar Gespräche herauszufiltern. Mit Scannern können nur mobile Telefongespräche, die analog funktionieren in der unmittelbaren Umgebung empfangen werden (mehr dazu im Kapitel Mobiltelefone). Es ist übrigens auch möglich, die Position eine Autos zu ermitteln, indem man die Bereitschaftssignale des Autotelefons oder des Handys anpeilt. Wir werden uns im Kapitel »Drahtlose Telefonsysteme« hiermit eingehender befassen. Falls bekannt ist, welche Nummern die Autotelefonbenutzer anwählen, können die Gespräche im Fernmeldeamt abgehört werden. Ebenso wenn die Nummer des abzuhörenden Handys oder Autotelefons bekannt ist. Mit der seit 18. Mai 1995 in der BRD gültigen Fernmelde-Überwachungs-Verordnung müssen alle Betreiber digitaler Kommunikationstechniken, also auch die von Handys und Autotelefonen, bis zum Mai 1996 Abhörmöglichkeiten einrichten, die es den Sicherheitsbehörden erlauben, Inhalt und Kommunikationsprofil des jeweils abzuhörenden Anschlusses einzusehen.

Telefonzellen sind genauso sicher wie Geschlechtsverkehr ohne Kondom: Es kann sehr lange gut gehen, aber früher oder später geht's schief. Die Post speichert die gewählten Nummern und staatliche Behörden - oder Privatdetektive mit Verbindungen - können sie anfordern. Die Polizei tut sich beim Abhören von Telefonzellen nicht schwer. Es wird einfach eine Wanze an der Telefonzelle angebracht, wenn dies »im Interesse der Ermittlungen« sein sollte. Dadurch, daß die Zellen öffentlich zugänglich sind, ist es darüber hinaus auch für Dritte außerordentlich einfach, dort einen Sender anzubringen.

Im Herbst 1989 kam die Polizei einem Berliner Trio auf die Spur, die mit Bombenanschlägen den Hertiekonzern erpreßt hatten. Ihr Fehler: Einer der Erpresser telefonierte von einer Telefonzelle in Belgien mit seinen Komplizen in Berlin-Neukölln und danach mit dem Hertie Konzern in Frankfurt/M. Was die Erpresser nicht wußten: Die belgische Telefongesellschaft speichert, angeblich nur aus Abrechnungsgründen, alle angerufenen Telefonnummern - auch die der Gespräche, die von Telefonzellen aus geführt wurden.4.2

Blödsinn. Diese »Wanzen-Detektor«-Nummern, die für einen Haufen Geld verkauft werden, kontrollieren lediglich die Qualität der Telefonleitung. Jemand, der solch eine Nummer wählt, hört einen Ton, der immer höher wird. Mit diesem Ton können die Telefonmonteure überprüfen, ob sich in der Leitung Filter befinden, die bestimmte Frequenzen herausfiltern. In dem Fall ist kein Ton zu hören. Es ist jedoch damit nicht zu hören, ob ein Abhörgerät an die Leitung angeschlossen ist.

Für ziemlich wenig Geld sind Geräte erhältlich, die unmittelbar an die Telefonleitung von jemandem anzubringen sind. Die Apparate nehmen dann alle Gespräche auf, die über jene Leitung übertragen werden, oder senden sie über einen eingebauten Sender. Diese Art Wanzen sind weitgehend bekannt und mit Spezialgeräten, z.B. einem Interzeptor, leicht zu orten. In der eigenen Umgebung können solche Wanzen aufgespürt werden, indem man die Telefonleitung physisch überprüft.

Zum Einbau in den Telefonapparat selbst sind im Handel beispielsweise Abhörgeräte erhältlich, die den in alten Apparaten standardmäßig vorhandenen Kohlemikrofonen ähneln. Damit kann das Gespräch auch auf einer Funkfrequenz gesendet werden. Achte deshalb darauf, wer mit seinen Fingern an deinem Telefonapparat sitzt. Telefonmonteure sollten sich ausweisen, und man sollte immer in der Nähe bleiben, um zu gucken, was sie ausführen.

Allerdings solltest du wissen, daß du verbeamtete Abhörer hiermit kaum verunsichern wirst, auch ein Telekommitarbeiterausweis ist für die Staatsschutzbehörden kein Problem. Die Zusammenarbeit von Post, Telekom und Staatsschutzbehörden ist in der BRD sehr ausgereift. Allenfalls mittelmäßige Privatdetektive lassen sich vielleicht verschrecken.

Jede Leitung führt früher oder später in einen Schaltschrank. Bei einem Wohnungskomplex steht dieser häufig im Keller. Es ist ziemlich einfach, dort eine Wanze anzubringen. Kurz mal eine Induktionsrolle4.3 anbringen und fertig ist die Laube. Professionelle Abhörspezialisten lassen sich kaum von ein paar Schlössern aufhalten, die den Keller und die Türen schützen sollten.

In den Telefonkästen auf der Straße laufen alle Kabel eines bestimmten Bezirks, z.B. eines Wohnblocks zusammen. Die Kabel können dort auch angezapft werden, wobei es möglich ist, die Daten über eine andere Fernsprechleitung sofort weiter zu schicken. Und wer wundert sich schon, wenn irgendein Monteur an den Kabeln eines Telefonkastens herumbastelt?

Es ist ein Kinderspiel, innerhalb der Fernmeldeämter ein Abhörgerät anzuschließen. Das tatsächliche Abhören erfolgt in den meisten Fällen nicht im Fernmeldeamt selbst, sondern andernorts. Professionelle Abhörgeräte bestehen aus einer Haupt- und einer Arbeitseinheit (»master-« und »slave-unit«). Die Haupteinheit, die in der Regel beispielsweise im Abhörraum der Polizei steht, speichert die abgehörten Gespräche auf Band, Festplatte oder CD-ROM, während die Arbeitseinheit im Fernmeldeamt mit dem abzuhörenden Anschluß verbunden ist und die Gespräche an die Haupteinheit weiterleitet. Um zu verhindern, daß das Fernmeldepersonal mithören kann, werden die angezapften Daten oft auf einfache Art und Weise zerhackt. Bei Abhöranschlüssen innerhalb des Fernmeldeamts ist es äußerst fraglich, ob dies immer gemäß der Regeln der Strafprozeßordnung erfolgt.

Vor dem Mauerfall war in Berlin bekannt, daß in allen größeren Postämtern Stuben von den Allierten eingerichtet waren, in denen die Postüberwachung (Beamtenjargon »Prüfpost«) und oft auch die Telefonüberwachung stattfand. Allein im Postamt Wedding, das den französischen Allierten unterstand, befanden sich etwa 15 Tonbandgeräte zur Aufzeichnung überwachter Anschlüsse.4.4

Das Anzapfen von Telefonzellen kann auf diverse Arten und Weisen erfolgen. Über das Fernmeldeamt oder einfach in der Zelle. Im letzteren Falle wird ein Sender in der Zelle selbst versteckt, der meistens über die Spannung der Telefonleitung betrieben wird.

Als im November 1987 wieder einmal die Räumung der besetzten Häuser in der Hamburger Hafenstraße anstand, wurden mehrere Telefonanschlüsse rund um die besetzten Häuser, darunter mindestens drei Telefonzellen vom Hamburger Fernmeldeamt direkt zur zentralen Abhöranlage im Hamburger Polizeipräsidium umgeschaltet. Eine richterliche Anordnung wurde, wie so oft, erst später eingeholt. Hunderte von Telefongesprächen wurden auf Band aufgenommen und später abgetippt.4.5

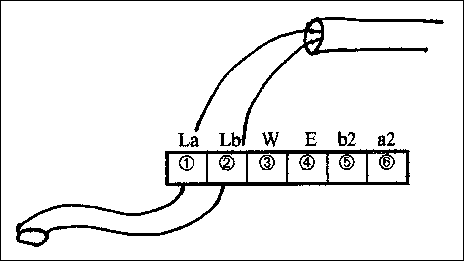

Drahtlose Funktelefone sind eigentlich kleine Sender, die ein Signal zur Basisfunkstelle senden. Diese Basisfunkstelle gibt die Signale über die (übliche) Telefonleitung weiter. Drahtlose Telefone sind absolut nicht sicher. Jeder, der einen Funkscanner besitzt, kann mithören. Auch kann es passieren, daß Leute mit einem anderen Funktelefon deinem Gespräch folgen können.

Der »Schutz«, mit dem viele Funktelefonhersteller werben (»1000 Sicherheitscodes!«) sind Identifizierungscodes, die Handy und Basisfunkstelle miteinander austauschen, um zu verhindern, daß jemand mit einem anderen Telefon auf deine Kosten telefonieren kann. Diese »Sicherheit« hat also nichts mit Verschlüsselung oder Zerhacktechniken zu tun.

In der letzten Zeit kommen Telefone auf den Markt, die den Nachrichtenverkehr zwischen Basisfunkstelle und Handy zerhacken. Diese Telefone bieten zwar eine gewisse Sicherheit, ein professioneller Lauscher kann solch ein Gespräch jedoch entschlüsseln. Die Scramble-Telefone sind genauso verwundbar wie andere Funktelefone: Nach der Basisfunkstelle, also in der Telefonleitung, ist das Gespräch schließlich wieder entschlüsselt.

»Frequency flooding« ermöglicht es, über den Telefonhörer einen Raum abzuhören, während das Telefon nicht benutzt wird. Das System kann bei jedem Telefontyp angewendet werden, aber vor allem die alten grauen Apparate mit Wählscheibe und Kohlenstoffmikrofon sind verwundbar. Frequency flooding funktioniert folgendermaßen: Über die Telefonleitung wird ein Hochfrequenzsignal, das von dem Signal, das normalerweise zu einem nicht benutzten Telefonapparat gesendet wird, zum Telefon geschickt. Durch das Signal wird das Mikrofon im Apparat aktiviert. Wenn in dem Raum, in dem sich das Telefon befindet, Geräusche zu hören sind, wird die Schwingung des Mikrofons beeinflußt (Modulation). Dadurch ändert sich auch das Signal in der Leitung. Dieses veränderte Signal wird vom Abhörer aufgefangen. Die Geräusche aus dem Zimmer werden aus dem Signal herausgefiltert und verstärkt. Daraufhin können sie zur Abhörzentrale geleitet und dort gegebenenfalls aufgenommen werden.

Wer vertrauliche Gespräche führt und befürchtet, daß das Telefon unter Frequency-flooding-Überwachung steht, kann dagegen eine Reihe von Gegenmaßnahmen treffen. Man kann natürlich einfach den Stecker aus dem Telefon ziehen, aber dann kannst du auch nicht mehr angerufen werden. Eine weniger rigorose Lösung ist, sich einen speziellen Tonfilter anzuschaffen, der vor den Telefonapparat zwischengeschaltet wird. Eine weitere Möglichkeit ist, im Stecker oder der Steckdose des Apparats einen Kondensator (10nF) anzubringen. Dadurch wird bewirkt, daß das zum Abhören

|

Mit den nachstehend angeführten Methoden sind nur bestimmte Wanzen zu finden. Ein Abhörgerät im Fernmeldeamt ist dadurch nicht aufzuspüren. Um zu erfahren, ob eine Leitung über das Fernmeldeamt angezapft wird, muß man schon eine(n) FreundIn bei der Post haben. Ein Abhöranschluß im Fernmeldeamt ist für interne MitarbeiterInnen fast immer zu erkennen.

Verfolge auch die Kabel bis zu dem Punkt, an dem sie in der Wand verschwinden. Wenn sich draußen oder im Keller ein Schaltschrank befindet, solltest du diesen dann untersuchen, möglichst auch von innen.

Auch ohne abgehört zu werden, können die Sicherheitsbehörden eine Menge erfahren. Die Telefongesellschaft speichert, wer mit wem und wie lange telefoniert hat. ALLE Nummern, die du anrufst, auch wenn keine Verbindung zustandekommt, werden registriert und in einem sogenannten »caller log« festgehalten. Die Tatsache, daß auf deiner Rechnungsübersicht keine für dich gebührenfreien Nummern aufgeführt werden, heißt noch lange nicht, daß diese Nummern nicht registriert werden. Sie werden halt bloß nicht auf die Rechnung geschrieben. Auch die Nummern, die von Telefonzellen aus angewählt werden, sind beim Fernmeldeamt registriert. Wenn jemand also sieht, daß du telefonierst, braucht derjenige sich lediglich das Datum und den Zeitpunkt zu notieren und kann so herausfinden, wen du angerufen hast.

Zum Anfordern eines »caller log« benötigt die Polizei keine spezielle Genehmigung. Nach Paragraph 12 des Fernmeldeanlagengesetzes dürfen Gerichte und Staatsanwaltschaft in Bagatellfällen Einsicht in Daten der Telekom nehmen (also wer telefoniert mit wem, wann und wie lange). Es ist demnach also möglich, daß die Behörden »für den Fall der Fälle« die Daten ganz Deutschlands speichern.

Indem »caller logs« einer Datennetzanalyse unterworfen werden, sind sehr interessante Informationen zu erzielen. Ein kleines Beispiel: Mona ruft oft Peter an. Nach einem mißlungenen Banküberfall (verübt von Peter) ruft sie gar nicht mehr an. Das geht auch gar nicht, denn der hat sich abgesetzt. Mona telefoniert nun aber auf einmal irrsinnnig häufig mit Harry. Aus dieser Datennetzanalyse könnte nun die Schlußfolgerung gezogen werden, daß Harry weiß, wo Peter sich befindet. Natürlich braucht das nicht zu stimmen, womöglich hat Mona was mit Harry. Die Datennetzanalyse ist für die behördlichen Stellen jedoch interessant genug, um Harrys Leitung anzuzapfen.

ISDN ist die Abkürzung von Integrated Services Digital Network (Integrierter digitaler Netzwerkservice). Alle Daten, auch Bild und Ton, können mit großer Geschwindigkeit (z.B. über Glasfaserkabel) digital gesendet werden. Die Gefahr, daß die Daten verformt werden, ist dabei viel geringer als bei herkömmlichen Telefonkabeln. Ein anderer »Vorteil« von ISDN ist die Leichtigkeit, mit der Daten abgeschöpft werden können: Das Anzapfen eines Gesprächs ist nun nicht aufwendiger als das Kopieren von ein paar Bitreihen.

Mit ISDN kann jeder Anschluß die Dienstleistung, genannt CID (Caller Identity = Anruferidentität), benutzen. CID zeigt die Nummer desjenigen, der anruft. In der BRD ist diese Möglichkeit infolge der Computerisierung der Fernmeldeämter nun für den normalen Telefonverkehr möglich. In einigen Berliner Senatsdienststellen ist dieses System bereits installiert. Damit wird es entsprechenden Unternehmen ermöglicht, beispielsweise im Finanzamt anzurufen und sich gleich in die eigene Lohnsteuererklärung einzuwählen. Die Identifizierung geschieht dabei über die Telefonnummer des Apparates, von dem aus angerufen wird.

Darüberhinaus bewahrt die Telekom alle Verbindungsdaten, also wer hat wen, wann, wie lange angerufen, aus Abrechnungsgründen 80 Tage auf. Danach werden die Daten angeblich gelöscht.

|

|

Drahtlose Telefonsysteme

|

|

|

Der kleine Abhörratgeber

|